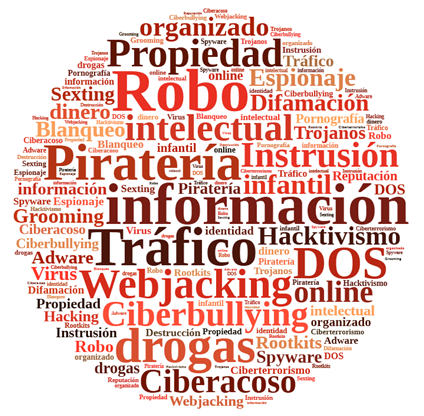

Al día de hoy, como reflejan los datos, el volumen de incidentes relacionados con la seguridad informática es muy grande y las perspectivas no hacen pensar que este hecho vaya a mejorar. Entre todos ellos destacan: robo de información, fraude, malware, accesos no autorizados, uso inapropiado de recursos, propiedad intelectual, denegación de servicio o extorsión.

En parte motivado para hacerles frente, y como consecuencia del principio de intercambio de Locard, el cuál sentó las bases de la ciencia forense, y que indica que: “siempre que dos objetos entran en contacto transfieren parte del material que incorporan al otro objeto”, surge el concepto de análisis forense digital. Este término hace referencia a un conjunto de procedimientos de recopilación y análisis de evidencias que se realizan con el fin de responder a un incidente relacionado con la seguridad informática. Es decir, mediante este proceso se pretende responder a las siguientes preguntas: ¿qué?, ¿dónde?, ¿cuándo?, ¿por qué?, ¿quién? y ¿cómo?

Pese a la gran diversidad de incidentes, los pasos a seguir durante el proceso de análisis forense son comunes, y corresponden a los siguientes:

Preservación -> Adquisición -> Análisis -> Documentación -> Presentación

Para ello, existen diferentes metodologías o guías, si bien todas recogen aspectos y pautas similares. Algunas de las más destacadas son las siguientes:

Los RFC «Request For Comments» son documentos que recogen propuestas de expertos en una materia concreta, con el fin de establecer por ejemplo una serie de pautas para llevar a cabo un proceso, la creación de estándares o la implantación de algún protocolo. El RFC 3227 es un documento que recoge las directrices para la recopilación de evidencias y su almacenamiento, y puede llegar a servir como estándar de facto para la recopilación de información en incidentes de seguridad.

El orden de volatilidad hace referencia al período de tiempo en el que está accesible cierta información. Es por ello que se debe recolectar en primer lugar aquella información que vaya a estar disponible durante el menor período de tiempo, es decir, aquella cuya volatilidad sea mayor.

De acuerdo a esta escala se puede crear la siguiente lista en orden de mayor a menor volatilidad:

Se deben evitar las siguientes acciones con el fin de no invalidar el proceso de recolección de información ya que debe preservarse su integridad con el fin de que los resultados obtenidos puedan ser utilizados en un juicio en el caso de que sea necesario:

Es muy importante tener en consideración las pautas de la empresa en lo que a privacidad se refiere. Es habitual solicitar una autorización por escrito de quien corresponda para poder llevar a cabo la recolección de evidencias. Este es un aspecto fundamental ya que puede darse el caso de que se trabaje con información confidencial o de vital importancia para la empresa, o que la disponibilidad de los servicios se vea afectada.

No hay que entrometerse en la privacidad de las personas sin una justificación. No se deben recopilar datos de lugares a los que normalmente no hay razón para acceder, como ficheros personales, a menos que haya suficientes indicios.

El procedimiento de recolección debe de ser lo más detallado posible, procurando que no sea ambiguo y reduciendo al mínimo la toma de decisiones.

Los métodos utilizados para recolectar evidencias deben de ser transparentes y reproducibles. Se debe estar preparado para reproducir con precisión los métodos usados, y que dichos métodos hayan sido testados por expertos independientes.

Debe estar claramente documentada y se deben detallar los siguientes puntos:

Se debe almacenar la información en dispositivos cuya seguridad haya sido demostrada y que permitan detectar intentos de acceso no autorizados.

Existen una serie de pautas que deben de ser seguidas a la hora de seleccionar las herramientas con las que se va a llevar a cabo el proceso de recolección:

A la hora de enfrentarse a un incidente de seguridad hay que tener muy claro las acciones que se deben realizar, siendo muy meticuloso y detallando en todo momento dicho proceso de manera minuciosa. Así mismo, se debe realizar el proceso procurando ser lo menos intrusivo posible con el fin de preservar el sistema en su estado original, y siguiendo las pautas indicadas en alguna de las metodologías o guías anteriormente indicadas o similares.

Finalmente, se debe tener presente que los requisitos o pautas a seguir a la hora de realizar un análisis forense digital que vaya a derivar en un proceso legal varían dependiendo del país, ya que no existe una legislación común. De todas formas, se debe tender a seguir las indicaciones establecidas en alguna metodología como el RFC 3227 con el fin de que dicho proceso sea realizado de una manera rigurosa.

Todos los derechos reservados.